General Data Protection Regulation

Versione Compatibile: Tutte

Data e numero revisione: 27/11/2023, v. 2

Motivazione revisione: Spostamento del capitolo dalla guida analitica

Concetti generali

Il regolamento europeo 2016/679 noto come GDPR, nasce per rafforzare e rendere omogeneo il trattamento dei dati personali dei cittadini dell'unione.

È bene precisare che il GDPR contiene solo le indicazioni che vanno interpretate ed adeguate alle varie realtà (Aziende, Uffici, ecc.)

Per questo motivo non è possibile riferirsi al [modulo GDPR] di Business File in termini di “conformità” alla legge ma piuttosto come a uno strumento che permette l'applicazione delle misure minime atte a garantire un'adeguata sicurezza e riservatezza dei dati archiviati.

A tale scopo, le misure che il modulo “Privacy e GDPR” di Business File implementa sono:

Misure implementate

- Criteri di sicurezza avanzati su autenticazione utente

- Tracciamento degli accessi eseguiti dagli utenti

- Tracciamento delle operazioni eseguite dagli utenti

- Identificazione delle informazioni riservate

- Accesso alle informazioni solo tramite l'applicativo

- Definizione del periodo di validità dei documenti e relativa possibilità di cancellazione degli scaduti

- Impostazione dei diritti di accesso alle informazioni diversificati per tipologia di azione / utente

- Diritto all'oblio di un particolare soggetto tramite cancellazione delle informazioni ad esso collegate

Aggiornamento password nel database

La gestione delle password è stata radicalmente rinnovata in Business File 8.0 per l'adeguamento al GDPR.

Questo significa che nel passaggio a Business File 9 da una versione precedente, in fase di aggiornamento del database tutte le password in esso contenute saranno convertite al nuovo metodo di criptazione.

Distinguiamo tra 2 tipi di password presenti nel database:

- Password utente di accesso (login): sono convertite nel formato hash SHA2-512 bit (one-way)

- Password di accesso ai servizi utilizzati da Business File (*): sono criptate con algoritmo AES-256

(*) Business File oltre ad eseguire le operazioni tipiche di un programma di archiviazione documentale, offre alcune funzionalità che presuppongono la memorizzazione di credenziali di accesso a servizi esterni.

Esempi tipici sono: Invio Mail di notifica, Invio e ricezione Fatture Elettroniche tramite SDI, Invio documenti a Doc Easy per la conservazione sostitutiva, ecc.

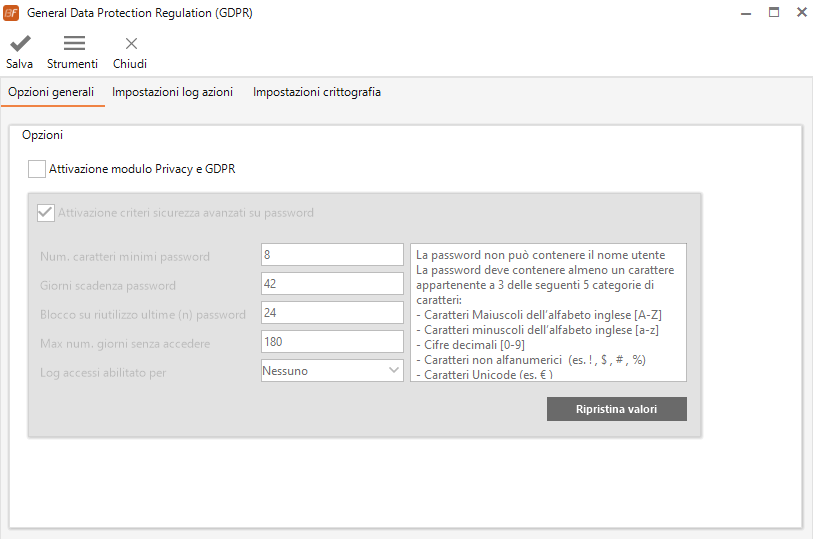

Quelle evidenziate in figura, sono le impostazioni iniziali preconfigurate.

Come si nota, il modulo è inizialmente disattivato e sarà cura dell'amministratore decidere quando renderlo operativo, flaggando Attivazione modulo Privacy e GDPR.

L'operatività di tutte le impostazioni presenti nelle sezioni di questa form, sono subordinate all'attivazione del modulo.

Complessità della Password

Attivando il parametro "Attivazione criteri sicurezza avanzati su password”, Business File accetterà nella fase di assegnazione/modifica solamente password che rispettino i seguenti vincoli:

- Attivazione criteri sicurezza avanzati su password:

La password deve contenere almeno un carattere appartenente a 3 delle seguenti 5 categorie di caratteri:

- Caratteri MAIUSCOLI dell'alfabeto inglese [A-Z]

- Caratteri minuscoli dell'alfabeto inglese [A-Z]

- Cifre decimali [0-9]

- Caratteri non alfanumerici compresi nell'intervallo dei codici ASCII [32-126] (es. ! , $ , # , %)

- Caratteri UNICODE non appartenenti ai gruppi già descritti (es. € )

Nel caso in cui sia abilitata l'opzione "Attivazione criteri sicurezza avanzati su password”, anche con la lunghezza minima impostata a zero, le password dovranno necessariamente avere una lunghezza minima di 3 caratteri.

Le password utenti sono memorizzate nel DB di Business File attraverso la tecnica hash (one-way) con algoritmo hash SHA2 a 512 bit.

Come ogni algoritmo di hash, l'SHA produce un message digest, o "impronta del messaggio", di lunghezza fissa partendo da un messaggio di lunghezza variabile. La sicurezza di un algoritmo di hash risiede nel fatto che la funzione non sia reversibile (non sia cioè possibile risalire al messaggio originale conoscendo solo questo dato) e che non deve essere mai possibile creare intenzionalmente due messaggi diversi con lo stesso digest.

Questa modalità rende impossibile risalire alla password in chiaro partendo dalla password criptata.

Per questo motivo, nel caso in cui un utente dimenticasse la propria password, non potrà fare altro che chiedere all'amministratore di Business File di generarne una nuova.

Restrizioni sull'utilizzo della Password

- Giorni scadenza password:

Valore predefinito: 42 gg

Con questa impostazione, l'amministratore definisce la periodicità minima con cui gli utenti sono obbligati ad aggiornare la propria password di accesso.

Impostando a zero questo parametro, non verrà eseguito il controllo. - Blocco su riutilizzo ultime (n) password:

Valore predefinito: 24

Con questa impostazione, l'amministratore definisce il numero di cambio-password che gli utenti devono necessariamente eseguire prima di poter riutilizzare una password già utilizzata in precedenza.

Impostando a zero questo parametro, non verrà eseguito il controllo. - Max. num giorni senza accedere:

Valore predefinito: 180

Questa impostazione agevola l'amministratore nel controllare gli accessi degli utenti assenti da Business File per un periodo ti tempo non congruo con le normali attività aziendali.

Utile ad esempio nel controllare gli accessi eseguiti con credenziali di utenti non più appartenenti all'organico aziendale.

Quando viene superato il limite di giorni impostato, al primo tentativo di accesso: - Viene negato l'accesso a Business File

- L'utente viene messo automaticamente nello stato di "Disabilitato”

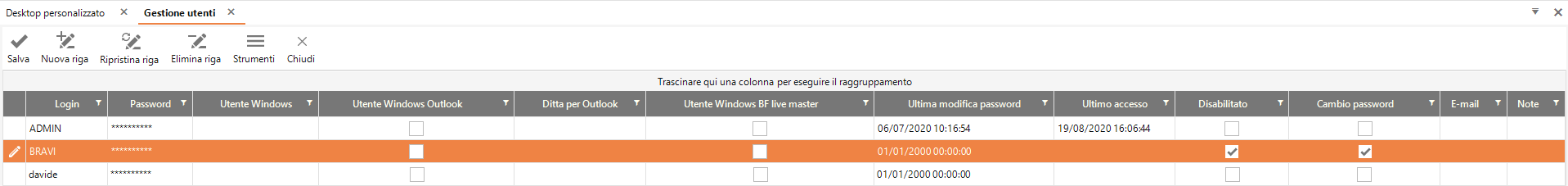

- L'amministratore di Business File, accedendo all'anagrafica Utenti, può:

- Prendere visione degli utenti "Disabilitati”

- Decidere se riabilitare un utente obbligando o meno il cambio password al primo login.

Impostando a zero questo parametro, non verrà eseguito il controllo.

Metodi di assegnazione della password

- Cambio forzato su Login:

ad ogni accesso utente, se la password corrente non soddisfa tutte le condizioni impostate o se l'amministratore ha impostato il cambio password obbligatorio, viene richiesto all'utente il rinnovo della password. La situazione ("password non coerente con le condizioni impostate”) potrebbe facilmente verificarsi nel passaggio a Business File 8 da una versione precedente in quanto le password pre-esistenti molto probabilmente non rispetteranno le nuove misure minime che l'amministratore imposterà. L'amministratore, prima di attivare il modulo GDPR e le eventuali nuove restrizioni sulle password, avrà cura di informare gli utenti sulle nuove regole. - Cambio volontario:

Ogni utente, dopo essersi loggato in Business File, può modificare la propria password tramite il menu Impostazioni → Profilo → Cambio password - Cambio amministrativo:

l'amministratore di Business File può modificare la password di ogni singolo utente tramite il menu Impostazioni → Anagrafica → Utenti e quando questo avviene, il programma abilita automaticamente il parametro "Obbligo cambio Password”.

In questo modo, l'amministratore può gestire i casi di "password dimenticata” da parte degli utenti: - Imposta arbitrariamente una nuova password per l'utente

- Comunica la nuova password (temporanea) all'utente

- L'utente si logga con la nuova password (temporanea) ed è obbligato a modificarla

- L'amministratore, in conformità al GDPR, non è più a conoscenza della password utente

L'amministratore può inoltre decidere di negare l'accesso al programma ad un utente tramite l'opzione "Disabilitato”.

Tracciamento degli accessi eseguiti dagli utenti

Per attivare questa misura, è necessario impostare l'opzione "Log accessi abilitato per:".

Le opzioni sono: "Nessuno”, "Amministratori”, Tutti”. Vengono loggati non solo gli accessi ma anche le uscite dal programma.

Il log degli accessi è consultabile (solo dagli utenti del gruppo Amministratori) dal menu: Strumenti → Log Privacy e General Data Protection Regulation

Tramite questa interfaccia è possibile visualizzare tutti le attività relative al GDPR che contemplano oltre agli "Accessi” anche le "Attività” eseguite dagli utenti.

Tramite un filtro l'amministratore potrà visualizzare i log per Utente, Evento, Macchina, ecc.

Impatto sull'integrazione con Business

Anche quando si opera in Business File tramite l'integrazione di Business, tutte le funzioni del GDPR entrano in gioco ma con qualche differenza:

- "Complessità della Password”, "Restrizioni sull'utilizzo della Password”, "Obbligo cambio Password”

Non vengono valutate in quanto Business File utilizza la "mappatura utenti” dell'integrazione per collegare tra loro gli utenti Business con gli utenti Business File ed assume valido il login eseguito in Business. - "Log Accessi”

Anche in questo caso gli accessi vengono loggati e identificati come accessi eseguiti da Business. - "Disabilitazione Accesso”

Se un utente è "disabilitato”, non potrà operare in Business File neanche tramite Business.

NB: Al contrario degli accessi espliciti (Archiviazioni manuale e visualizzazione documenti) le archiviazioni automatiche eseguite da Business non segnalano l'eventuale l'impossibilità di accedere a Business File nel caso di utente Disabilitato.

Impatto sugli utenti importati da Active Directory di Windows Server

Come noto, dalla versione 6.0 è possibile importare gli utenti da Active Directory di Windows.

In questo caso, durante l'accesso a Business File non viene richiesta password in quanto ereditata dal sistema; è quindi nelle policy del sistema operativo che l'amministratore dovrà intervenire affinché vengano rispettate le restrizioni richieste dal GDPR.

Se durante il Login viene selezionata la modalità di accesso "Altro Utente”, viene ristabilita la logica di accesso e delle password degli utenti di Business File.

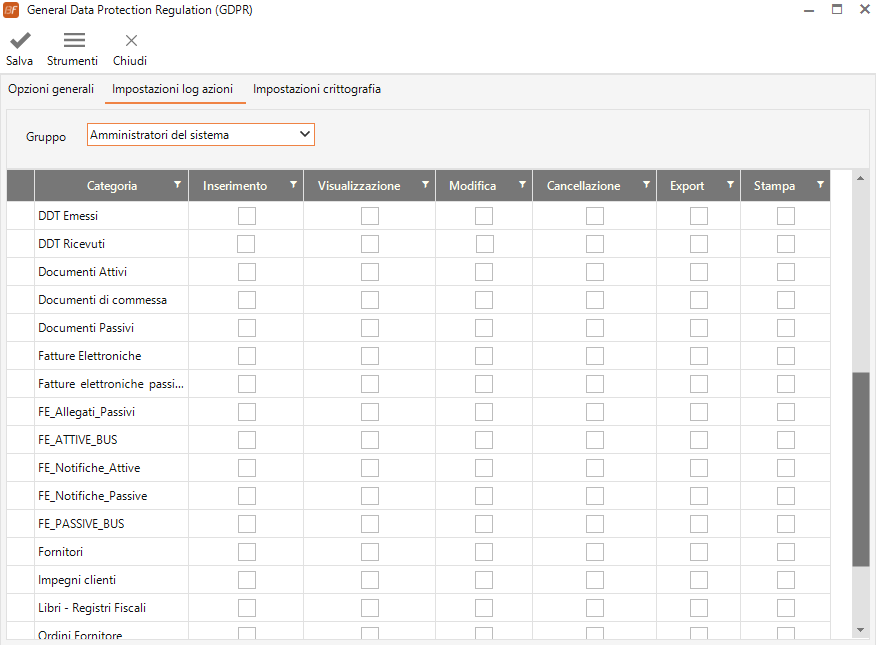

Tracciamento delle operazioni eseguite dagli utenti

Tramite le "Impostazioni Log Azioni" è possibile definire per ogni Gruppo / Categoria quali azioni debbano essere tracciate.

Le azioni censite sono:

- Inserimento: Nuove indicizzazioni eseguite manualmente oppure dalle procedure massive quali:

- Archiviazione da Barcode

- Archiviazione da FileSystem

- Archiviazione automatica da Business (integrazione)

- Archiviazione da consolle FE Attiva/Passiva (integrazione)

- Archiviazione da Outlook (integrazione)

- Archiviazione PEC

- Visualizzazione:

- Per visualizzazione si intende il caricamento di una indicizzazione (attributi + anteprima documento) nel visualizzatore di Business File.

Una visualizzazione è considerata tale e quindi loggata anche se il formato del file non ne permette l'anteprima (file non grafici).

Questo perché la "sensibilità” dei dati potrebbe non risiedere solamente nel contenuto del documento indicizzato ma anche nei suoi Attributi di indicizzazione.

La visualizzazione può essere eseguita da Business File oppure da Business tramite l'integrazione. - Modifica:

- Modifica manuale di indicizzazioni esistenti (attributi e/o documento indicizzato)

- Archiviazione da Barcode

- Archiviazione da FileSystem

- Archiviazione automatica da Business (integrazione)

Le modifiche a indicizzazioni soggette a "Revisione” implicano un doppio Log: - Modifica della revisione corrente

- Inserimento della nuova revisione

- Cancellazione:

- Cancellazione manuale (diretta) eseguita per una singola indicizzazioni

- Cancellazione manuale (diretta) multipla per una singola indicizzazioni tramite filtro da ricerca di base o ricerca estesa.

Vengono comunque loggate le singole cancellazioni riferite ad ogni singola indicizzazione. - Export:

- Estrazione di un singolo file eseguito dal visualizzatore

- Estrazione dei documenti presenti in un Fascicolo o filtrati dal Visualizzatore

- Stampa:

- Stampa di un singolo documento eseguito dal visualizzatore

- Stampa massiva dei documenti presenti in un Fascicolo

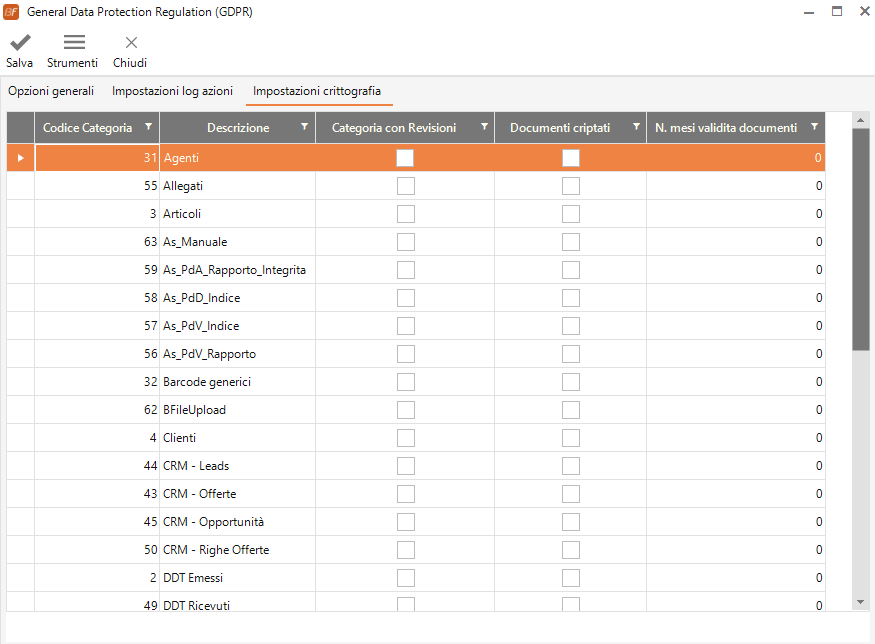

Identificazione delle informazioni riservate e accesso alle informazioni solo tramite l'applicativo

L'amministratore di Business File, una volta stabilite quali sono le categorie di archiviazione che contengono dati sensibili o comunque da proteggere, può decidere di criptarne i documenti (intesi come i file indicizzati) tramite le "Impostazioni crittografia”.

L'algoritmo di criptazione utilizzato in Business File è di tipo AES-256 ed utilizza una chiave presente nella licenza di attivazione e diversa per ogni singola installazione.

Per questo motivo la criptazione implementata in Business File, già da sola soddisfa la misura "Accesso alle informazioni solo tramite l'applicativo”.

La colonna "Categoria con Revisioni”, non è editabile; serve solamente per ricordare all'amministratore se una particolare categoria è soggetta o meno alle revisioni automatiche.

L'opzione di colonna "Documenti criptati” può invece essere abilitata o disabilitata in un qualsiasi momento.

Quando per una particolare categoria si abilita/disabilita il criptaggio, tutti i documenti delle nuove indicizzazioni ad essa associate, verranno salvati nel FileSytem criptati/non criptati.

La sola abilitazione/disabilitazione al criptaggio, non ha nessun impatto con le indicizzazioni pre-esistenti (criptate e non) le quali fino a quando non verranno "modificate” manterranno il loro status di documento Criptato o Non Criptato.

Potremmo trovarci quindi in una situazione in cui i documenti indicizzati in una categoria sono in parte criptati ed in parte no.

Lo status di criptaggio di una indicizzazione è deducibile dall'attributo di sistema [Documento Criptato] = S/N presente in tutte le categorie ed utilizzabile nei filtri di selezione.

E' bene evidenziare che la modifica in una indicizzazione dei soli attributi non altera mai lo status di criptaggio del documento salvato nel FileSystem, mentre la modifica intesa come sostituzione del documento indicizzato opera in conformità alle impostazioni di criptaggio presenti in quel momento.

Se l'amministratore vuole uniformare lo status di criptaggio di tutti i documenti indicizzati in una categoria, può utilizzare le due funzioni presenti nel menu Strumenti.

Entrambe le funzioni, consentono di operare o solo sulla categoria selezionata o su tutte le categorie.

Quando si esegue il "criptaggio” massivo, vengono processate solo le categorie con l'opzione "Documenti Criptati” attiva; al contrario, il "decriptaggio” opera solo sulle categorie con l'opzione disattivata.

Le impostazioni di criptaggio/decriptaggio associate alle categorie e le funzioni di criptaggio/decriptaggio massivo, sono operative solo se è abilitata l'opzione generale di Attivazione GDPR.

Definizione del periodo di validità dei documenti

(e relativa possibilità di cancellazione degli scaduti)

Sempre nella sezione "Impostazioni crittografia”, è possibile configurare per ogni categoria, il numero di mesi di validità dei documenti indicizzati.

L'impostazione = 0, è da intendere come "Documenti senza scadenza”

L'effetto di questa impostazione è quello di poter selezionare sia nella Ricerca Base che in quella Estesa, i documenti la cui "data di creazione” (campo di sistema automaticamente valorizzato in ogni indicizzazione di qualsiasi categoria) è antecedente alla data odierna per un numero di mesi maggiore a quelli impostati.

In questo modo, un utente abilitato, può facilmente individuare ed eventualmente eliminare quei documenti che per un qualsiasi motivo (accordo privato, norma di legge, ecc.) debbano essere rimossi dall'archivio dopo un determinato tempo.

Una volta filtrati i documenti "scaduti” è possibile cancellarli in modo massivo con l'apposita funzione

Impostazione dei diritti di accesso alle informazioni

(diversificati per tipologia di azione / utente)

Business File (modulo base) implementa le policy di accesso ai dati (indicizzazioni / tabelle di base) permettendo di abilitare o negare agli utenti le operazioni di lettura, modifica, stampa/export delle informazioni archiviate. In Business File le regole di accesso possono essere definite a livello di:

- Gruppo/Ditta

- Gruppo/Categoria

- Gruppo/Fascicolo

- Ditta/Categoria

Ed a livello più granulare anche per Utente/Categoria

Diritto all'oblio di un particolare soggetto

(tramite cancellazione delle informazioni ad esso collegata)

L'individuazione e l'eliminazione massiva di tutte le indicizzazioni riferite ad un particolare soggetto è praticabile in Business File con le procedure standard del modulo base:

- Ricerca base : filtro su attributi su singola categoria

- Ricerca estesa : filtro su metadati su più categorie

Tenendo conto che i documenti di un soggetto potrebbero risiedere in categorie diverse, sarà cura dell'amministratore configurare opportunamente attributi e metadati delle categorie interessate in modo tale che la selezione dei documenti possa avvenire in modo semplice e completo.

Aggiornamento periodico Tabelle di Log

Tra le tabelle del database di Business File alimentate dal modulo GDPR, la tabella "GDPR_Log” merita una considerazione particolare per quello che riguarda la sua dimensione.

Questa è la tabella dove vengono memorizzati tutti i log di accesso e tutti i log delle azioni eseguite dagli utenti e per questo motivo potrebbe ospitare a regime un considerevole numero di record.

Business File non può per ovvi motivi assumersi l'arbitrio di ridimensionare periodicamente il volume di questa tabella; sarà l'amministratore o un suo incaricato a controllare periodicamente e se necessario a ridimensionare il volume della tabella eliminando i record più datati.

Protezione accessi al database

In Business File, una parte delle informazioni dei documenti (File) indicizzati risiede negli Attributi che sono memorizzati nel database collegato e nel caso in cui rivestano carattere di riservatezza, devono essere protetti.

Come abbiamo visto l'accesso a questi dati tramite Business File è gestito e controllato ma l'accesso tramite servizio SQL deve essere opportunamente protetto dagli amministratori di sistema.